| О проекте | Главная | Оставить сообщение | Адрес для связи: tbam1@rambler.ru |

В последние годы можно наблюдать, как расширяются объемы общения самых обычных граждан при помощи электронной почты, факсов, sms-сообщений и т.п. С другой стороны наблюдается усиление контроля за содержанием этой переписки со стороны различных государственных специальных служб начиная со служб разведки, контрразведки и кончая чисто полицейскими подразделениями. Для чего специальные службы в том или ином виде получают соответствующие разрешения, оснащаются хитроумными специальными автоматическими системами анализа переписки.

В ряде стран Запада действует система "Эшелон", позволяющая перехватывать информацию, передаваемую по сетям и анализировать ее по ключевым словам. В США действует система "Карнивор" для отслеживания и анализа электронной почты. Подобная система есть и в России - это СОРМ-2 "Система технических средств содействия оперативно-розыскным мероприятиям". В настоящее время в США полным ходом идет разработка новой системы мониторинга Интернета ADVISE. В перспективе комплекс ADVISE сможет отслеживать практически любые изменения в Интернете. Эти системы позволяют следить спецслужбам не только за гражданами своих стран, но и гражданами других стран. Провайдеров обязывают устанавливать дополнительное оборудование, накапливать и передавать информацию.

Таким образом, можно сделать вывод о том, что мы являемся свидетелями создания системы глобальной тотальной слежки специальных служб за гражданами вообще всех стран.

Конечно, как в прочем и всегда, все это безобразие делается исходя из самых благих намерений и исключительно для нашей общей пользы. А, именно, для повышения эффективности борьбы с террористами, шпионами, экстремистами, киберпреступниками, зловредными хакерами, которые только тем и занимаются, что вынашивают планы о причинении вреда, какому ни будь Васе из города - забыл, как называется.

Ну, а как же наши права человека, демократические свободы и конституции? В конце концов, наше, так сказать, душевное спокойствие? Ведь мало приятного осознавать, что твои послания кто-то где-то тайно читает и оценивает по своим, тебе неизвестным, правилам и знакомить тебя с результатами оценки вообще-то не собирается. Да, и кроме этого без всяких на то оснований ты уже фактически являешься поднадзорным лицом, причислен к разряду потенциально неблагонадежных граждан и степень доверия к тебе, как к честному и законопослушному члену общества равна практически нулю.

Да, о чем это вы? Идет же непримиримая борьба с терроризмом. И для ведения этой борьбы любое государство всегда готово пожертвовать вашими жалкими правами, не говоря уж обо всем прочем. Причем даже самое демократическое.

Таким образом, ясно, что никакое государство не будет защищать наши права, уж в рассматриваемой их части точно. В связи с этим остается только одно - попытаться защитить их самостоятельно. Как же это можно сделать? Можно ли хоть что-то противопоставить хорошо организованным и профинансированным действиям специальных служб развитых стран?

В случае банальной прослушки телефонных переговоров, пожалуй, что и ничего не противопоставишь, а вот чтению и анализу текстовых сообщений по электронным средствам связи (например, электронная почта) можно, по всей видимости, весьма эффективно противостоять. Для этого всем гражданам (или, во всяком случае, значительной их части) необходимо перейти к практике всеобщего и тотального шифрования всех своих сообщений, даже самых пустяковых Конечно в случае написания письма незнакомому человеку его шифрование невозможно, но и оставшиеся письма потянут на многие миллионы шифровок в сутки. С обработкой такого количества шифровок наверняка не справится ни одна современная система тотальной слежки сразу за всеми гражданами. Ведь для анализа содержания шифровок их придется расшифровать.

После прочтения миллионного расшифрованного сообщения о поздравлении очередного друга с очередным днем рождения даже самые упорные и тупые представители специальных служб догадаются отказаться от перехвата корреспонденции всех граждан без исключения и перейдут к избирательному отслеживанию.

Для обеспечения массового шифрования переписки необходимо наличие простой в использовании шифровальной программы. В качестве такой программы можно рассмотреть следующую свободно распространяемую шифровальную программу, которая в использовании не сложнее обычных программ переводчиков. Простота использования шифровальной программы является главным критерием при отборе программы для массового шифрования сообщений. Даже стойкость и надежность шифра становятся второстепенными, так как любая дешифрующая система просто будет задавлена огромным количеством шифровок. Это замечание, конечно, не относится к случаю, когда злоумышленник отслеживает переписку конкретного одного лица.

Необходимо отметить, что публикации посвященные вопросам криптографии содержат множество странных и весьма сомнительных высказываний и утверждений. Есть основания предполагать, что эти высказывания и утверждения, скорее всего, появились не без помощи сотрудников различных специальных служб.Так из публикации в публикацию переходит утверждение о том, что шифры созданные без участия специалистов компетентных государственных органов заведомо являются некачественными и нестойкими. Только использование шифров, созданных с участием специалистов от государства, соответствующих стандартам, которые имеются, как у США, так и России, может дать частному лицу гарантию безопасности его секретной информации.

Так из публикации в публикацию переходит утверждение о том, что шифры созданные без участия специалистов компетентных государственных органов заведомо являются некачественными и нестойкими. Только использование шифров, созданных с участием специалистов от государства, соответствующих стандартам, которые имеются, как у США, так и России, может дать частному лицу гарантию безопасности его секретной информации.

Здесь странным является уже то, что совершенно разные государства проявили такую заботу о сохранности частных секретов частных же лиц: принятие государственных стандартов, разработка и распространение шифровальных программ, весьма настойчивые советы воспользоваться стандартизованными шифровальными системами. С чего бы это такая трогательная забота? Очень странным является так же то, что плохими признаются все без исключения самопальные шифровальные программы. Даже те из них, которые еще не созданы, а только, предположительно, будут разработаны в будущем. Это означает, что такие выводы распространяются без тестирования конкретных программных продуктов. Зачем и кому это понадобилось давать критику без наличия убедительных доказательств? Ведь любой специалист обычно дорожит своей репутацией, а тут даже не видя программы, так легко делает заявление о ее не качественности. Причем задолго до момента появления программы в обращении. От таких вопросов сразу возникают подозрения, что раз уж гражданин захотел шифровать свою информацию, то государство делает все, что бы при этом использовалась известная специальным службам шифровальная система. Ведь известную шифровальную систему при необходимости проще будет взломать.

Может ли себя чувствовать защищенным гражданин, использующий для шифрования частной и абсолютно не интересной для государства информации, надежную стандартизированную, разработанную государственными специалистами шифровальную программу? Я думаю, что нет. Достаточно вспомнить, как часто в средствах массовой информации появляются сообщения только о пойманных чиновниках взяточниках. Сотрудник специальной службы тот же чиновник. Только относится к так называемым силовикам, а попадаются на взятках, как обычные чиновники, так и силовики. По этому в один, не очень хороший для вас день, за смешную взятку, ваша надежная шифровка может быть расшифрована на специальном оборудовании, и в результате вы потеряете, к примеру, очень выгодный контракт.

Если информация действительно ценная и ее утечка может принести значительный ущерб я бы рекомендовал сначала зашифровать ее при помощи какой ни будь малоизвестной, нестандартной программы, а потом повторно стандартизованной государственной программой. Как известно береженого …

К стати насчет необходимости в шифровании частным лицом только особо ценной информации. Именно это настойчиво рекомендуется в огромном количестве статей и книг по криптографии. Странный совет. Представьте себе шпиона, который шифрует только часть информации, а остальную, малоценную передает открытым текстом. Это выглядело бы просто смешно. Однако ничего странного в таком совете нет, если представить, сколько абсолютно не интересных шифровок переданных по конкретному каналу связи пришлось бы расшифровать в случае чего. А, так отправитель сам же рассортировал свои сообщения на важные и не очень и никаких лишних затрат на дешифровку. Так, что совет очень даже правильный. Конечно с точки зрения сотрудников специальных служб.

Еще одним часто встречающимся, но очень сомнительным утверждением является утверждение того, что работа с шифровальными программами сложна и требует больших затрат времени. При этом указывается, что особенно затраты времени возрастают при использовании многократного шифрования разными ключами одного и того же текста.

Шифрование является в любом случае дополнительной операцией и на ее выполнение обязательно потребуется затратить определенное время. При этом является очевидным, что если принято решение о шифровании сообщений, то на потери времени пойти придется и обсуждать тут, собственно говоря, нечего. Другой вопрос, как велики будут эти потери? Опыт же показывает, что однократное шифрование обычно занимает несколько секунд. Многократное шифрование никак не займет больше одной - двух минут. В большинстве случаях гораздо меньше. Это при условии, что шифрование осуществляется в отдельной, самостоятельно запускаемой программе, а не в автоматически запускаемой из текстового редактора программе. По всей видимости, единственным разумным объяснением всех этих разговоров о потерях времени может служить стремление побудить гражданина в большинстве случаях не использовать шифрование и уж тем более отказаться от многократного шифрования. Потому, что, конечно многократное шифрование приведет к заметным потерям времени, но только у взломщиков шифровок. К тому же неизвестное количество повторных зашифровываний никак не способствует упрощению процесса взлома и созданию простых алгоритмов взлома.

С другой стороны совсем не трудно найти утверждения о том, что для организации располагающей мощной вычислительной техникой вскрытие чуть ли не любого шифра потребует всего несколько минут. При этом даже приводятся расчеты вскрытия шифра методом переборки всех подряд ключей. В общем, прочитав такое, так и хочется отказаться от применения шифрования, как от совершенно бесполезного занятия. Однако в ходе приведения расчетов, как правило, опускаются условия возможности такого сверхбыстрого взлома шифровок. К таким условиям относятся: известность принципа шифрования, наличие полного доступа к шифру и соответствующему оборудованию, программам, наличие алгоритма вскрытия шифра или подбора ключа с соответствующим программным обеспечением, работающим к тому же в автоматическом режиме. Получается, что совсем и не мало всего надо иметь. Отсюда понятно, почему различные государства так настойчиво распространяют свои стандартизованные шифровальные системы. Ведь только в том случае, если гражданин воспользовался стандартной государственной шифровальной системой, государство без всяких затрат и проблем будет иметь в своем распоряжении все необходимое для организации быстрого вскрытия его шифровок в автоматическом режиме (даже без участия человека). В противном случае, когда гражданин воспользовался неизвестной, нестандартной или сильно измененной шифровальной системой о быстром вскрытии его шифровок в автоматическом режиме придется забыть. Неизбежно для анализа таких шифровок придется привлекать человека, получить в свое распоряжение экземпляр шифровальной системы, разработать алгоритм вскрытия шифра и подбора ключа с соответствующим программным обеспечением. При большом количестве граждан использующих нестандартные шифровальные системы вскрыть все их шифровки станет физически невозможно, так как увеличивать до бесконечности штат криптоаналитиков невозможно по причине того, что таких специалистов так просто с улицы не наберешь (количество специалистов обладающих необходимой квалификацией и качествами весьма ограничено), да и стоят они не дешево.

Получить же большое количество (теоретически бесконечно большое количество) измененных (существенно отличных друг от друга) шифровальных систем вполне возможно. Так, например, упоминавшаяся ранее шифровальная программа в своем составе содержит математическую функцию (уравнение) для вычисления цифр шифра. Как велико число вариантов составления этой функции? Теоретически бесконечно большое, что делает практически бессмысленной всякую попытку получить конкретную шифровальную программу путем перебора всех возможных вариантов функции. При таких обстоятельствах остается только либо отобрать силой, либо украсть шифровальную программу, что не приемлемо при массовом использовании таких шифровальных программ. С другой стороны даже незначительные отличия функций в двух подобных шифровальных программах делают несовместимым программное обеспечение подбора для них ключей.

Правда, для того, что бы получать измененные шифровальные программы в них надо записывать различные функции (уравнения), а для этого необходимо располагать исходником программы и хотя бы минимальными навыками программирования.

Еще одним часто встречающимся, но так же сомнительным утверждением является утверждение того, что статистические испытания являются единственным средством оценки стойкости шифра, т. е. единственным общим и быстрым методом выявления плохих шифров. Более того, утверждается, что если текст шифровки сжимается одним из архиваторов больше, чем на 10%, то шифровальная система очевидно не состоятельна

Попробуем проверить эти утверждения на соответствие реальному положению дел в этом вопросе. Для этого зашифруем слово "криптография" шифром в котором однократно (без повторного использования) буквы будут обозначены следующими кодами: к - 00000; р - 10000; и - 01000; п - 00100; т - 00010; о - 00001; г - 11000; р - 01100; а - 00110; ф - 00011; и - 11100; я - 01110. В результате будет получена шифровка "000001000001000001000001000001110000110000110000111110001110". Очевидно, что статистические характеристики полученной последовательности просто ужасны, сжимается архиватором она ни то, что более чем на 10%, а в разы. Если, кто не верит, может попробовать это сделать сам.

Таким образом, статистический анализ однозначно показывает, что выбранная шифровальная система не состоятельна. В этом ничего не обычного вроде бы и нет, ну мало ли плохих шифров. Если бы не то обстоятельство, что, как известно, приведенный выше шифр относится к абсолютно стойким шифрам (по сути, является вариантом абсолютно стойкого шифра Вернама). Вскрыть его доказательно, чисто математическими методами невозможно. Да, и не математическими методами тоже. Ведь, если вы попытались угадать открытый текст исходя из объема шифровки и информации об отправителе, то где вы возьмете гарантию того, что вы угадали правильно. Если открытый текст был украден, получен за счет применения шантажа и т. п., то где у вас гарантия того, что вам не подсунули дезинформацию.

Получается, что статистические испытания не могут являться надежным инструментом для оценки качеств шифровальных систем. Уж, как минимум не для всех типов шифров. Конечно, вам скажут, что приведенный выше шифр относится к ряду особых шифров, что он выработан без использования какого-либо конкретного алгоритма, что он крайне не удобен в использовании, что применяются подобные шифры только в тех случаях, когда должна быть гарантирована абсолютная невозможность дешифрования и т. п. По этому этот случай является исключением из правил. Однако ни каким исключением из правил, приведенный пример, конечно же, не является. В данном случае на результаты статистических испытаний основное влияние оказывают, никак не связанные с открытым текстом, обозначения символов открытого текста. Если в качестве обозначений символов открытого текста были бы использованы куски случайной последовательности чисел, то статистические испытания показали бы, что используемый шифр является хорошим. Очевидно, что нет никаких препятствий для использования подобных (плохих статистически) кодов в иных шифровальных системах.

Можно посчитать обычным заблуждением утверждение того, что статистические испытания являются общим и быстрым методом выявления плохих шифров, а можно посмотреть на это и с другой стороны. Ну, представьте, приходит очередной изобретатель шифровальной системы и утверждает, что его шифр является очень хорошим и стойким. Как его, а главное потенциальных пользователей его системы убедить в обратном? Да предложить провести статистические испытания его шифра, а поскольку положительные результаты могут быть получены только для практически хороших случайных последовательностей, то, скорее всего, предложенный шифр будет признан плохим. Ведь получить даже просто достаточно длинную случайную последовательность чисел является сложной задачей. По результатам такой "проверки" всегда можно заявить: "Ну, зачем изобретать велосипед. Берите надежную готовую государственную шифровальную систему и используйте".

Можно ли предложить, что-либо для хотя бы приближенной быстрой оценки качеств шифровальных систем? Вообще-то можно. Дело в том, что любой шифр представляет собой функциональную зависимость кода шифра от символов (кода ANSI-символов) открытого текста и порядкового номера этих символов в тексте. В связи с этим, очевидно, что эта функция не должна вычисляться (быть составлена, восстановлена) по известным кускам кода шифра. Во всяком случае, соответствующий алгоритм восстановления функции должен быть либо не известен, либо требовать неприемлемо значительного объема вычислений.

Таким образом, быстрая оценка стойкости шифровальной системы может быть осуществлена по анализу вида функции (уравнения), связывающей код шифра с символами открытого текста. Отсутствию видимой корреляции между последовательностью кода шифра и последовательностью символов открытого текста.

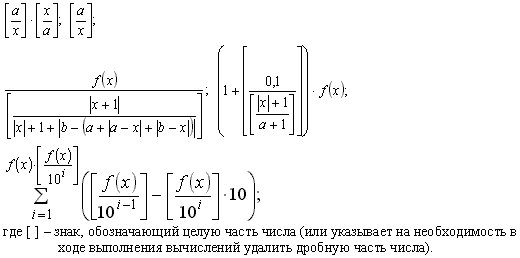

Для того, что бы шифр предварительно мог быть отнесен к хорошим функция (уравнение), связывающее код шифра с символами открытого текста должна содержать выражения, приводящие к качественным скачкообразным изменениям результатов вычислений по этой функции. Например, такие:

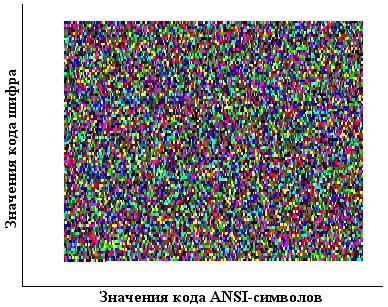

Степень корреляции между последовательностью кода шифра и последовательностью символов открытого текста должна быть минимальной, что должно выражаться через соответствующие коэффициенты, а также может быть представлено в виде графика функции: значений кода шифра от значений кода символов открытого текста. Причем шифр будет тем лучше, чем более равномерно точки графика будут заполнять его поверхность. В идеале график должен выглядеть как черный прямоугольник, который получается при разумном количестве использованных для его построения символов (1-3 тысячи знаков) открытого текста. Ниже приведен пример такого графика, полученного при тестировании шифровальной системы.

Этот график строился с постоянным поочередным изменением цвета его точек. Иначе действительно график выглядел бы как черный прямоугольник.

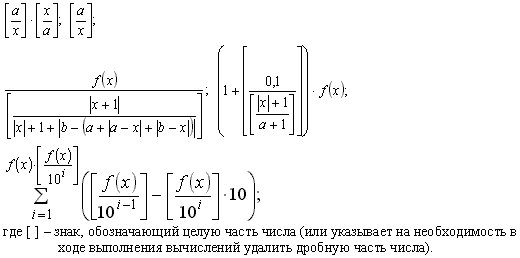

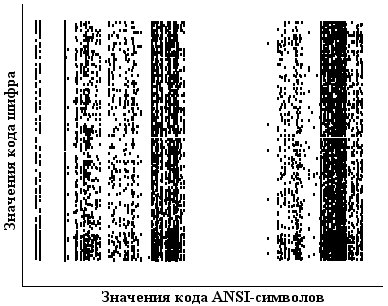

Как выглядит подобный график для реального текста (когда для построения графика не используется весь набор ANSI-символов) можно посмотреть на следующем рисунке.

Конечно, какая бы "хитрая" функция не связывала значения кода шифра со значениями кода ANSI-символов открытого текста, если шифровальная система общедоступна, то шифр всегда может быть вскрыт путем перебора всех возможных ключей. По этому, если нет возможности использовать свою индивидуальную шифровальную систему со своей уникальной функцией, связывающей значения кода шифра со значениями кода ANSI-символов открытого текста, то шифрование при помощи шифровальной программы желательно производить различными ключами несколько раз (2-5). При этом желательно на каждом этапе такого шифрования в полученной промежуточной шифровке заменять часть цифр на иные символы. Выполнение такой замены предусмотрено в сервисе шифровальной программы.

Эти действия позволят фактически удлинить ключ в несколько раз, существенно затруднят работу программы перебора ключей и в конечном итоге сделают неприемлемо большими затраты времени на взлом шифров. Во всяком случае, для взлома шифров частных лиц.

май 2006 года